Les applications OS X risquent d’être vulnérables à des attaques de pirates si leurs développeurs utilisent le framework Sparkle pour réaliser des mises à jour automatiques.

Credits: DR.

Credits: DR.

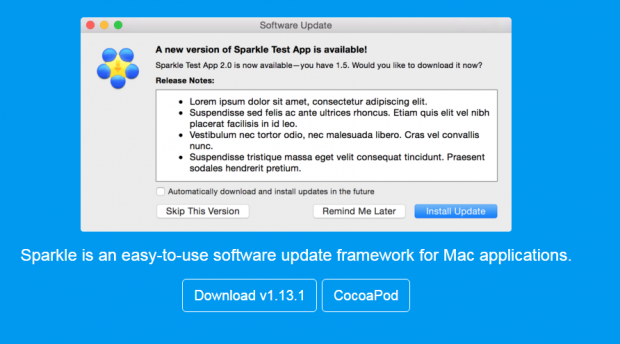

Ce n’est pas le cas pour toutes les applications disponibles sur l’App Store mais une faille de sécurité a été découverte dans certaines applications nouvellement mise à jour. Pour réaliser cet update, les développeurs de ces applications devenues vulnérables, utilisent le logiciel de développement baptisé Sparkle.

La faille de sécurité se produit lorsque le développeur utilise une connexion http non-sécurisée pour recevoir des données du serveur de mises à jour. Une mise à jour de Sparkle a été réalisée immédiatement la faille découverte mais, selon l’équipe en charge du projet, il faudra attendre que tous les développeurs aient fait cette mise à jour et corrigé leurs applications pour réduire le risque d’attaque appelé « man-in-the-middle-attack », qui consiste à se glisser discrètement entre les machines qui dialoguent.

Le framework a été mis à jour – Crédits: DR

Le framework a été mis à jour – Crédits: DR

Des applications comme DuetDisplay, Sketch, Camtasia ou d’anciennes version de VLC Media Player, µTorrent et d’autres comme DXO Optics Pro pourraient être infectées. Pour découvrir si vos applications sont atteintes, il est possible d’exécuter une commande au Terminal :

find /Applications -path ‘*Autoupdate.app/Contents/Info.plist’ -exec echo {} \; -exec grep -A1 CFBundleShortVersionString ‘{}’ \; | grep -v CFBundleShortVersionString

Si la manipulation dans le Terminal ne vous tente pas, le mieux est de verifier si vos applications peuvent être mises à jour par l’App Store. Toutes les applications ayant été retravaillées par Sparkle avant sa version 1.13.1 peuvent être affectées de cette vulnérabilité.

Source

Philippe Schreurs (St.)

_

Suivez Belgium-iphone sur Facebook, Youtube et Instagram pour ne rien rater de l'actu, des tests et bons plans.

Recevez nos dernières infos directement sur votre WhatsApp en vous abonnant à notre chaine.